Security

rating

rating

solution

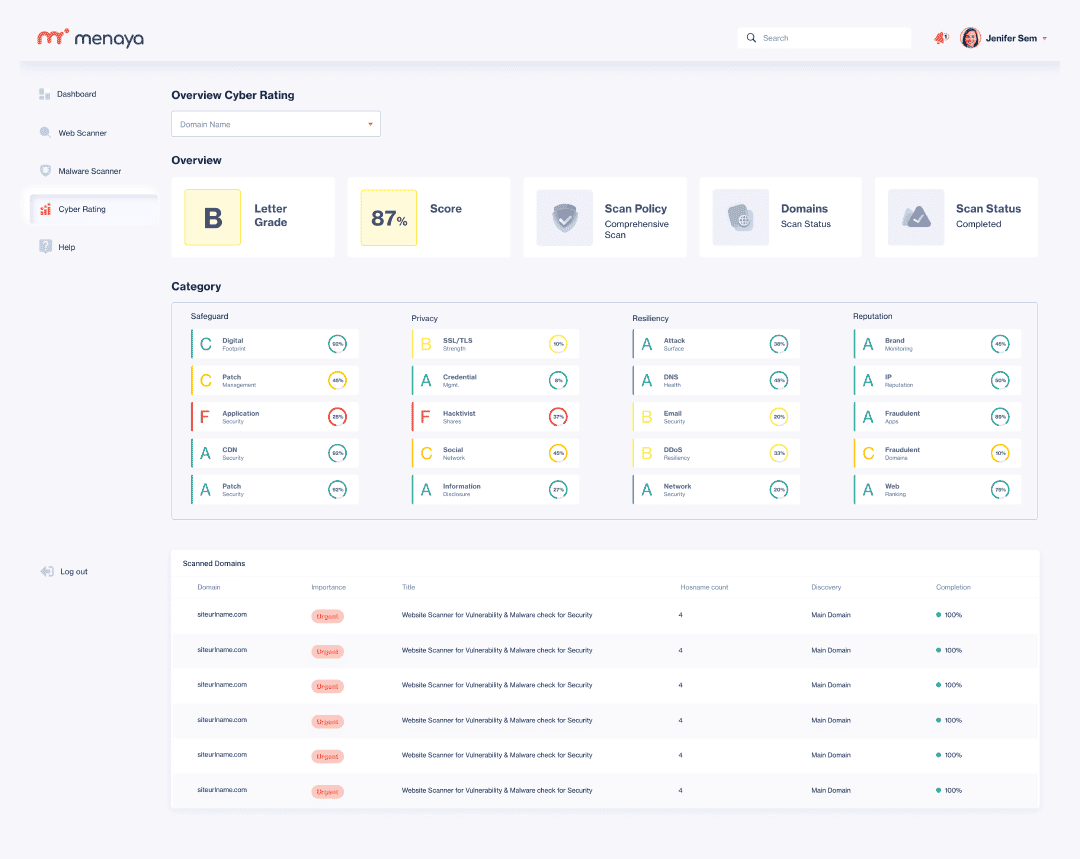

Menaya établit une cartographie de vos risques cyber et anticipe leurs conséquences. Cette cartographie évalue votre maturité en matière de cybersécurité à partir des seules informations publiques issues de votre nom de domaine

La solution inédite de Security Rating développée par Menaya

Notre solution de Security Rating vous permet d’obtenir une notation automatisée de votre niveau de risques et de vulnérabilités en termes de cybersécurité de vos services.

Elle se distingue de ses concurrents car elle fonde son analyse sur plus de 20 composants susceptibles de viser la sécurité de votre entreprise.

Notre analyse de Cyber Security rating nous permet également de vous fournir une notation de votre exposition potentielle aux ransomwares, qui peuvent considérablement vous porter atteinte. Nous éditons également des rapports de conformité complets et détaillés.

Notre solution de Security Rating s’adresse à la fois aux dirigeants et aux équipes techniques des entreprises. Sous la forme d’un rapport stratégique, elle préconise des mesures correctives et des étapes simples à réaliser pour résoudre et atténuer les risques détectés.

Une cartographie des risques basée sur 20 composants

Notre plateforme d’évaluation technique et de surveillance des risques cyber automatisée permet d’évaluer rapidement le profil de risque cyber de votre entreprise, tout en prenant en compte les risques des points de vue technique, financier et conformité. La singularité de la solution de Security Rating de Menaya vient des 20 composants que nous analysons en détails ci-après :

Sauvegarde

Maintenez les logiciels de vos ordinateurs et périphériques réseau à jour afin de résister à des cyberattaques de faible niveau. Les pirates informatiques peuvent tirer parti de vulnérabilités techniques connues des systèmes d'exploitation et d’applications tierces s'ils ne sont pas correctement corrigés ou mis à jour.

Les mesures de sécurité de l'application visent à empêcher que les données ou le code de l'application soient volés ou détournés. La sécurité des applications inclut notamment le matériel, les logiciels et les procédures qui identifient ou réduisent les vulnérabilités.

Les entreprises utilisent des réseaux de diffusion de contenu (CDN) – il s’agit de grands systèmes de serveurs déployés dans de multiples centres de données sur Internet - pour les bibliothèques en ligne comme JQuery. Détectez les vulnérabilités dans des services tels que la mise en cache périphérique, le déchargement SSL et le routage de pointe.

Les domaines enregistrés par des fraudeurs ont pour but de lancer des attaques de phishing, visant à vendre des produits de contrefaçon sur des sites usurpés ou d'utiliser des domaines de "typo squattage" pour gagner de l'argent sur le trafic involontaire d'autres sites.

Cisco, Alexa et Majestic suivent les sites web et les classent en fonction de leur popularité, des backlinks et des références. Cette sous-catégorie montre les tendances, les résultats des tests de vitesse des pages et les résultats de conformité aux directives d'accessibilité aux contenus Web (WCAG) 2.0.

Confidentialité

Le site web d’une société constitue l'un de ses principaux actifs. Dès lors, la détection de toute vulnérabilité du code ou du serveur est cruciale pour la réputation d'une entreprise.

Le protocole SSL/TLS crypte le trafic internet, quel que soit son type, et rend possible la communication internet sécurisée (ainsi que le e-commerce).

Lorsqu'un site web révèle involontairement des informations sensibles à ses utilisateurs, selon le contexte, certaines d’entre elles peuvent échapper à un attaquant potentiel. Il peut par exemple s’agir de noms d'utilisateur ou de renseignements financiers..

Le hacktivisme est l'acte de détourner un système ou un réseau informatique pour une raison sociale ou politique. Un exemple d'hacktivisme est l'attaque par déni de service (DoS) qui met hors-service un système pour empêcher aux clients d’y accéder.

Les médias sociaux font partie d'un écosystème plus large de plateformes accessibles au public. Ils constituent une nouvelle surface d'attaque exploitable par les cybercriminels

Résilience

Ensemble de points sur la frontière d'un système, d'un élément de système ou d'un environnement où un attaquant peut tenter de pénétrer ou d'extraire des data.

Votre empreinte numérique est un ensemble de données numériques qui permettent de remonter jusqu'à vous. Il s'agit notamment des adresses IP, des domaines, des sous-domaines, des adresses électroniques, des empreintes et des serveurs.

Une attaque DNS est une prouesse dans laquelle un attaquant tire parti des vulnérabilités du système de noms de domaine (DNS).

Technique ouverte de protection des comptes, du contenu et des communications des courriers électroniques contre l'accès non autorisé, la perte ou la compromission.

Lorsqu'un site web révèle involontairement des informations sensibles à ses utilisateurs, selon le contexte, certaines d’entre elles peuvent échapper à un attaquant potentiel. Il peut par exemple s’agir de noms d'utilisateur ou d’informations financières.

Réputation

Elle détecte les cyberattaques malveillantes que les pirates ou les cybercriminels utilisent afin de rendre indisponible pour les utilisateurs, un service en ligne ou une ressource de réseau.

Analyse technique des problèmes du réseau, détection des ports critiques, périphériques réseaux non protégés, pares-feux mal configurés et autres points d'extrémité de service.

Processus d'analyse commerciale qui surveille divers canaux sur le web ou dans les médias pour obtenir des informations sur l'entreprise, la marque et tout ce qui est explicitement lié au cyberespace.

Identification des adresses IP qui envoient des requêtes non désirées. En utilisant la liste de réputation IP, vous pouvez identifier si une adresse IP a une mauvaise réputation ou si elle est membre d'un botnet.

Les applications frauduleuses sont utilisées pour pirater/photographier les informations des employés ou des clients. Cette catégorie identifie les applications mobiles/de bureau frauduleuses ou pirates sur Google Play, App Store ainsi que dans les stores pirates.

Sauvegarde

Maintenez les logiciels de vos ordinateurs et périphériques réseau à jour afin de résister à des cyberattaques de faible niveau. Les pirates informatiques peuvent tirer parti de vulnérabilités connues des systèmes d'exploitation et d’applications tierces s'ils ne sont pas correctement corrigés ou mis à jour.

Les mesures de sécurité de l'application visent à empêcher que les données ou le code de l'application soient volés ou détournés. La sécurité des applications inclut notamment le matériel, les logiciels et les procédures qui identifient ou réduisent les vulnérabilités.

Les entreprises utilisent des réseaux de diffusion de contenu (CDN) – il s’agit de grands systèmes de serveurs déployés dans de multiples centres de données sur Internet - pour les bibliothèques en ligne comme JQuery. Détectez les vulnérabilités dans des services tels que la mise en cache périphérique, le déchargement SSL et le routage de pointe.

Les domaines enregistrés par des fraudeurs ont pour but de lancer des attaques de phishing, visant à vendre des produits de contrefaçon sur des sites usurpés ou d'utiliser des domaines de "typo squattage" pour gagner de l'argent sur le trafic involontaire d'autres sites.

Cisco, Alexa et Majestic suivent les sites web et les classent en fonction de leur popularité, des backlinks et des références. Cette sous-catégorie montre les tendances, les résultats des tests de vitesse des pages et les résultats de conformité aux directives d'accessibilité aux contenus Web (WCAG) 2.0.

Confidentialité

Le site web d’une société constitue l'un de ses principaux actifs. Dès lors, la détection de toute vulnérabilité du code ou du serveur est cruciale pour la réputation d'une entreprise.

Le protocole SSL/TLS crypte le trafic internet quel que soit son type et rend possible la communication internet sécurisée (ainsi que le e-commerce).

Lorsqu'un site web révèle involontairement des informations sensibles à ses utilisateurs, selon le contexte, certaines d’entre elles peuvent échapper à un attaquant potentiel. Il peut par exemple s’agir de noms d'utilisateur ou de renseignements financiers.

Le hacktivisme est l'acte de détourner un système ou un réseau informatique pour une raison sociale ou politique. Un exemple d'hacktivisme est l'attaque par déni de service (DoS) qui met hors-service un système pour empêcher aux clients d’y accéder.

Les médias sociaux font partie d'un écosystème plus large de plateformes accessibles au public. Ils constituent une nouvelle surface d'attaque exploitable par les cybercriminels

Résilience

Ensemble de points sur la frontière d'un système, d'un élément de système ou d'un environnement où un attaquant peut tenter de pénétrer ou d'extraire des data.

Votre empreinte numérique est un ensemble de données numériques qui permettent de remonter jusqu'à vous. Il s'agit notamment des adresses IP, des domaines, des sous-domaines, des adresses électroniques, des empreintes et des serveurs.

Une attaque DNS est une prouesse dans laquelle un attaquant tire parti des vulnérabilités du système de noms de domaine (DNS).

Technique ouverte de protection des comptes, du contenu et des communications des courriers électroniques contre l'accès non autorisé, la perte ou la compromission.

Lorsqu'un site web révèle involontairement des informations sensibles à ses utilisateurs, selon le contexte, certaines d’entre elles peuvent échapper à un attaquant potentiel. Il peut par exemple s’agir de noms d'utilisateur ou d’informations financières.

Réputation

Elle détecte les cyberattaques malveillantes que les pirates ou les cybercriminels utilisent afin de rendre indisponible pour les utilisateurs, un service en ligne ou une ressource de réseau.

Analyse technique des problèmes du réseau, détection des ports critiques, périphériques réseaux non protégés, pares-feux mal configurés et autres points d'extrémité de service

Processus d'analyse commerciale qui surveille divers canaux sur le web ou dans les médias pour obtenir des informations sur l'entreprise, la marque et tout ce qui est explicitement lié au cyberespace.

Identification des adresses IP qui envoient des requêtes non désirées. En utilisant la liste de réputation IP, vous pouvez identifier si une adresse IP a une mauvaise réputation ou si elle est membre d'un botnet.

Les applications frauduleuses sont utilisées pour pirater/photographier les informations des employés ou des clients. Cette catégorie identifie les applications mobiles/de bureau frauduleuses ou pirates sur Google Play, App Store ainsi que dans les stores pirates.

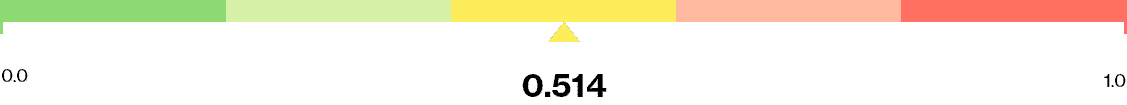

Évaluation du risque d’exposition aux ransomwares

Grâce à sa solution de Cyber Security Rating, l’équipe de Menaya vous accompagne pour surveiller en permanence plus de 200 indicateurs de risques clés de rançongiciels (ransomwares). De façon automatisée, elle produit un score de sensibilité aux rançongiciels et détermine la probabilité d’une attaque.

Nous fournissons également des détails techniques complets sur la manière de réparer et de corriger les actifs qui contribuent à ce risque. Ensemble, nous améliorons la maturité de vos performances en matière de cybersécurité.

Ransomware Susceptibility Index

(RSI)

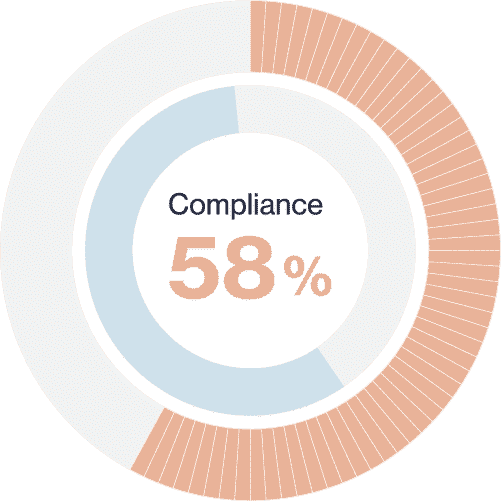

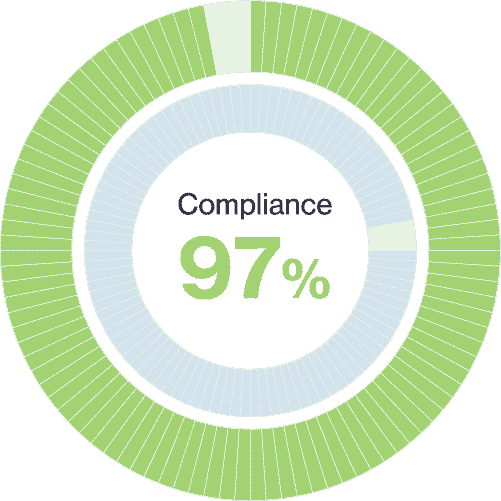

Rapports de conformité

Suite aux tests, notre rapport établit une corrélation entre les résultats des risques cyber et les normes et meilleures pratiques de l’industrie. La classification et le système de notation vous permettent de mesurer la conformité de toute entreprise à différentes réglementations et normes, en particulier les suivantes : NIST 800-53, ISO27001, PCI-DSS, HIPAA, GDPR, Shared Assessments, etc.

NIST 800-53

GDPR

PCI-DSS

Les bénéfices de la solution de security rating Menaya

Évaluation simple et rapide du profil de cyber risque de votre entreprise

Notre plateforme d’évaluation automatisée et de surveillance des risques teste rapidement le profil de risque de votre entreprise.

Quantification des risques Cyber en termes financiers

Menaya vous permet de quantifier le risque cyber en termes financiers et d’améliorer la maturité de votre entreprise dans vos performances en matière de cybersécurité.

Recommandations concrètes pour remédier aux failles des entreprises

Nous éditons des rapports détaillés qui vous aident à mieux comprendre votre exposition face aux risques cyber et à prendre des décisions stratégiques de remédiation.

Pour connaitre votre profil Cyber risque, Contactez-nous !

Pour connaitre votre profil Cyber risque, Contactez-nous !

Questions fréquentes

-

La solution de Security Rating Menaya est-elle adaptée à mes besoins ?

Grâce à notre cartographie des risques, vous découvrirez comment les cybers criminels voient la cybersécurité de votre organisation et pourrez également estimer les risques de vos partenaires. La solution de Security Rating Menaya est idéale si vous souhaitez renforcer la sécurité de votre entreprise. -

Qu’est-ce que l’extrapolation sauvage ?

Lorsqu’elles sont mal interprétées, certaines informations peuvent générer des mesures de risque peu fiables. En effet, certains types d’évènements sont spécifiques à un type d’organisation en particulier et ne peuvent donc pas être généralisées. Or, des données extrapolées peuvent engendrer des erreurs de notation. Menaya s’engage à ne pas pratiquer d’extrapolation sauvage sur l’ensemble de son procédé d’évaluation : de la cartographie jusqu’à la notation. -

Pourquoi faire appel à Menaya pour sécuriser mon site Web ?

En faisant appel à Menaya et à sa solution de Cyber Security Rating, vous nous confiez la protection de votre site web et vous vous concentrez ainsi sur votre cœur de métier.

Solutions

Nos solutions

Cyber Detection

Cyber Security Rating

Ressources

Articles

FAQ

Glossaire

Compagnie

Qui sommes-nous

Nos bureaux

Media

Partenaires

Devenir partenaire

Partenaires MSSP

Partenaires d'assurance

2022 © Menaya inc.

Compagnie

Qui sommes-nous

Nos bureaux

Media

Ressources

Articles

FAQ

Glossaire

Partenaires

Devenir partenaire

Partenaires MSSP

Partenaires d'assurance

2022 © Menaya inc.

2022 © Menaya inc.